개요

사무실, IDC에서 public망이 아닌 DX, VPN망을 이용하여 S3를 사용하기 위한 방안작성 입니다.

S3외에도 DynamoDB 같은 SaaS형 서비스에는 적용됩니다.

일반적으로 iaas 서비스는 VPN을 구성하면 그것으로 통신을 하지만, SaaS형 서비스들은 내가 서비스를 설치, 구성하는 것이 아닌 AWS에서 제공해주기에 Public망을 통해서만 연결할 수 있기 때문입니다.

안전한 데이터 흐름을 위한 방안 중 하나라고 볼 수 있습니다.

전체 구성도

구성 특징

On-Premise에서 S3에 Upload가 가능하도록 설정하며

네트워크 구간의 보안을 위해 Direct Connect, VPN HA구성하여 설계

S3는 보안성을 강화하기 위해 Access Log용 S3 Bucket을 별도로 설정

Private Subnet에 Bestion Host없이 접근하기 위해 Session Manager 사용하여 접속

최소 권한의 원칙으로 꼭 필요한 권한만 부여하는 방안으로 진행

네트워크

Backup : Site to Site VPN L3레벨 암호화

AWS Route53 Resolver에 대한 Inbound Endpoint IP로 설정합니다.

IAM권한 – On-Premise Server

적용사항

액세스키를 발급받아, On-Premise Server에서 해당키를 적용

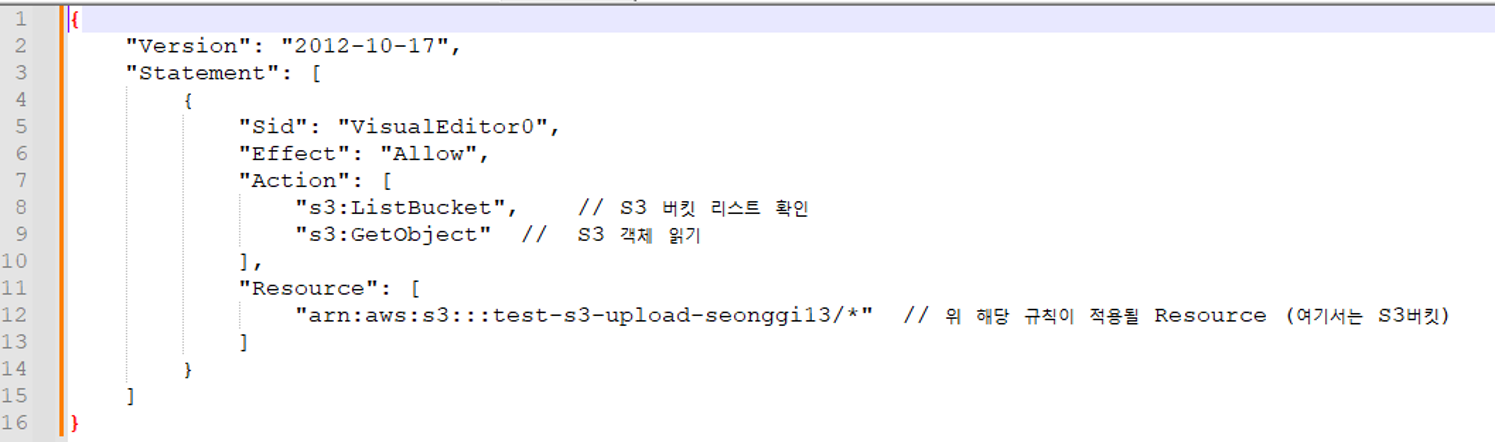

권한 정책의 JSON 구성

네트워크

IAM권한 – Office(User)

적용사항

사용자 생성 후 읽기만 가능하도록 권한정책을 적용 후 액세스키를 발급받아, 해당키를 적용

권한 정책의 JSON 구성

Resource에 * 모든 정책이 아닌 꼭 적용될 Bucket만 지정하여 권한이 탈취되어도 다른 Resource접근 불가하도록 설정

네트워크

Private Subnet에 Bestion Host없이 접근하기 위해 Session Manager를 사용하여 접속합니다.

적용사항

EC2에 ssm agent설치

Session Manager Private Subnet접속을 위해 Endpoint 3개 설정

EC2에서 gateway endpoint를 통해 public망이 아닌 바로 S3로 접속합니다.

참고한 사이트

Amazon S3에 대한 VPC 엔드포인트 전략 선택

https://aws.amazon.com/ko/blogs/architecture/choosing-your-vpc-endpoint-strategy-for-amazon-s3/

S3 Interface Endpoint에 대한 DNS Name 지원

https://devocean.sk.com/blog/techBoardDetail.do?ID=164685&boardType=techBlog

S3용 PrivateLink

https://docs.aws.amazon.com/ko_kr/AmazonS3/latest/userguide/privatelink-interface-endpoints.html

Amazon S3에 대한 게이트웨이 엔드포인트

https://docs.aws.amazon.com/ko_kr/vpc/latest/privatelink/vpc-endpoints-s3.html

'Cloud' 카테고리의 다른 글

| 필요한 도구를 직접 만드는 AI 시대 - 음식사진 분석앱 (0) | 2026.01.24 |

|---|---|

| AWS S3 Data Transfer to GCS support Storage Transfer Service (2) | 2025.08.30 |

| AI Studio 사용통제 방안 (2) | 2025.08.02 |

| AWS Security Group & NACL 차이 (0) | 2024.07.16 |