목적 :

On-premise에서 전체를 총괄하는 책임자도 있지만, 네트워크 관리자, 서버, 각 솔루션 관리자들이 있습니다.

네트워크 관리자가 모든 서브넷, 라우팅을 관리하고 네트워크보안 관리자가 방화벽, WAF, IPS등을 관리합니다.

네트워크 관리자와 보안관리자가 각 서버에 IP도 부여하고, 방화벽 설정도 하지요.

그래서 네트워크 관리자가 알려주지 않으면, 서버 관리자는 본인이 관리하는 서버외 다른 네트워크에 대해서는 모르는게 일반적 이었습니다.

알필요도 없었으니까요.

즉 권한이 분산되어 사용되는 것이 보안적인 측면에서 좋다고 생각합니다.

Cloud는 Shared VPC, VPC Peering 처럼 VPC를 연결하는 기술이 있습니다.

중앙집중화인 Shared VPC와 분산형 VPC Peering 이 있습니다.

그 중 Shared VPC는 Host Project 에서 네트워크를 관리하고, Service Project에서는 VM 리소스가 설치된 후 네트워크는 Host Project에서 빌려 쓰는 개념입니다.

즉 조직관리자나 네트워크 관리자가 네트워크의 서브넷, 라우팅, 방화벽 같은 리소스를 제어하고

인스턴스의 생성, 관리, 삭제등은 각 서비스 프로젝트 관리자가 할 수 있는 방안입니다.

본 문서에서는 Shared VPC를 구성하고, Service Project A, B 가 존재한다고 할때 A의 사용자는 본인에게 할당된 서브넷은 보는 것과 사용이 가능하지만, B의 네트워크는 사용은 물론 보는 것도 불가 하도록 설정하는 방안을 기술합니다.

- 구성도

- 리소스

리소스 비고 VPC HostVPC Subnet sub-project-subnet-a sub-project-subnet-b Projetct Service Project - A Service Project - B

- 요구조건

Sevice Project A의 관리자는 Host VPC의 sub-project-subnet-a만 볼 수 있고, sub-project-subnet-b는 사용할 수 없으며, 또한 b라는 서브넷 자체를 볼 수 없도록 하겠습니다.

VPC

Console > VPC네트워크 > host-VPC 생성

하위에 아래와 같이 2개의 서브넷을 생성하였습니다.

1. sub-project-subnet-a

2. sub-project-subnet-b

- 공유 VPC 설정

Console > 공유VPC

이때 그냥 설정을 진행하게 되면, 오류가 발생됩니다.

IAM에서 조직 권한에서 설정이 필요하며, “Compute 공유 VPC 관리자" 역활을 부여합니다.

이후에는 아래와 같이 정상적으로 설정이 가능합니다.

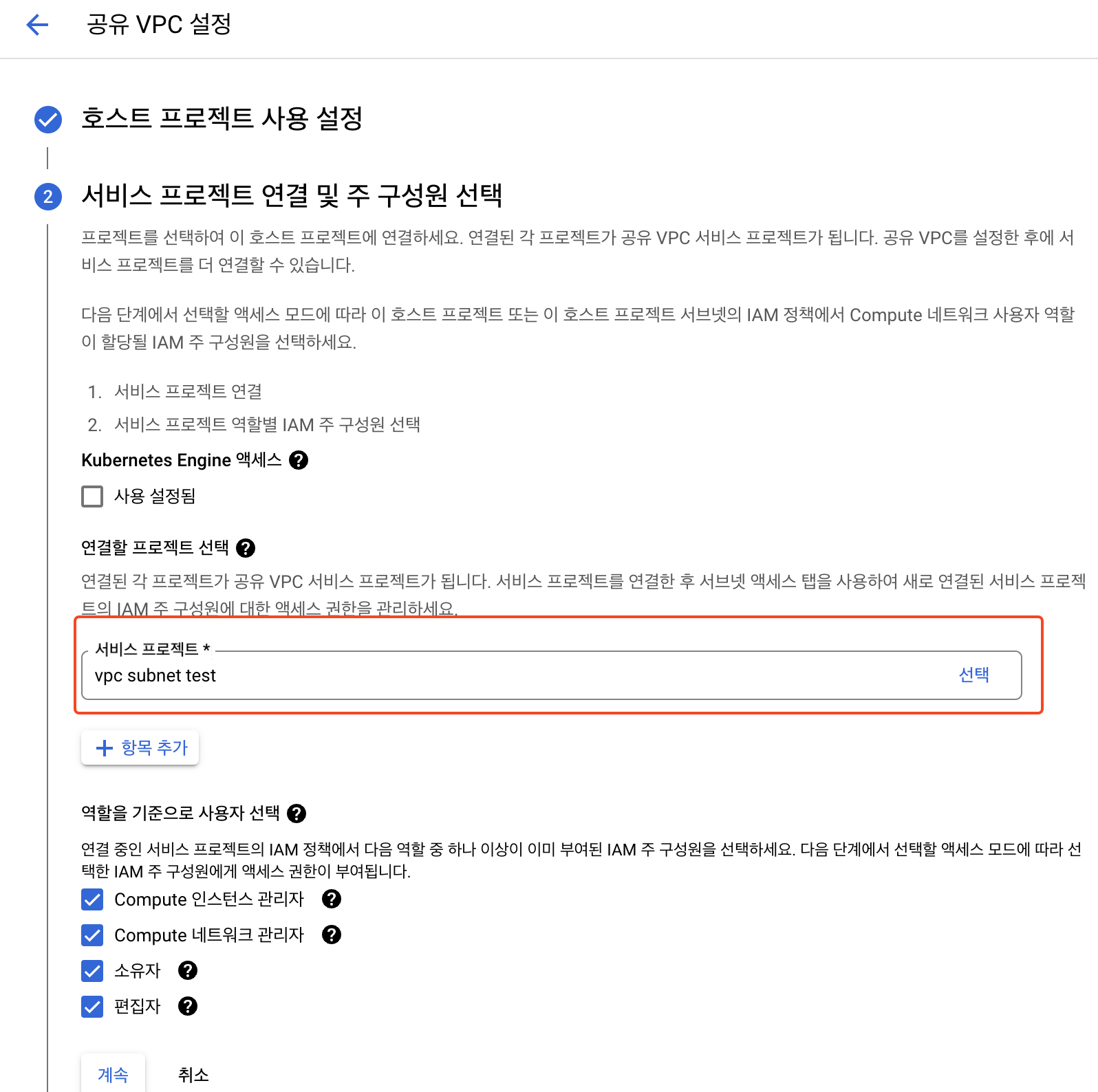

이제 Service Project - A와 연결을 합니다.

서비스 프로젝트가 여러개라면 추가를 통해 더 선택하면 되며

프로젝트에는 compute API가 사용설정이 되어있어야 합니다.

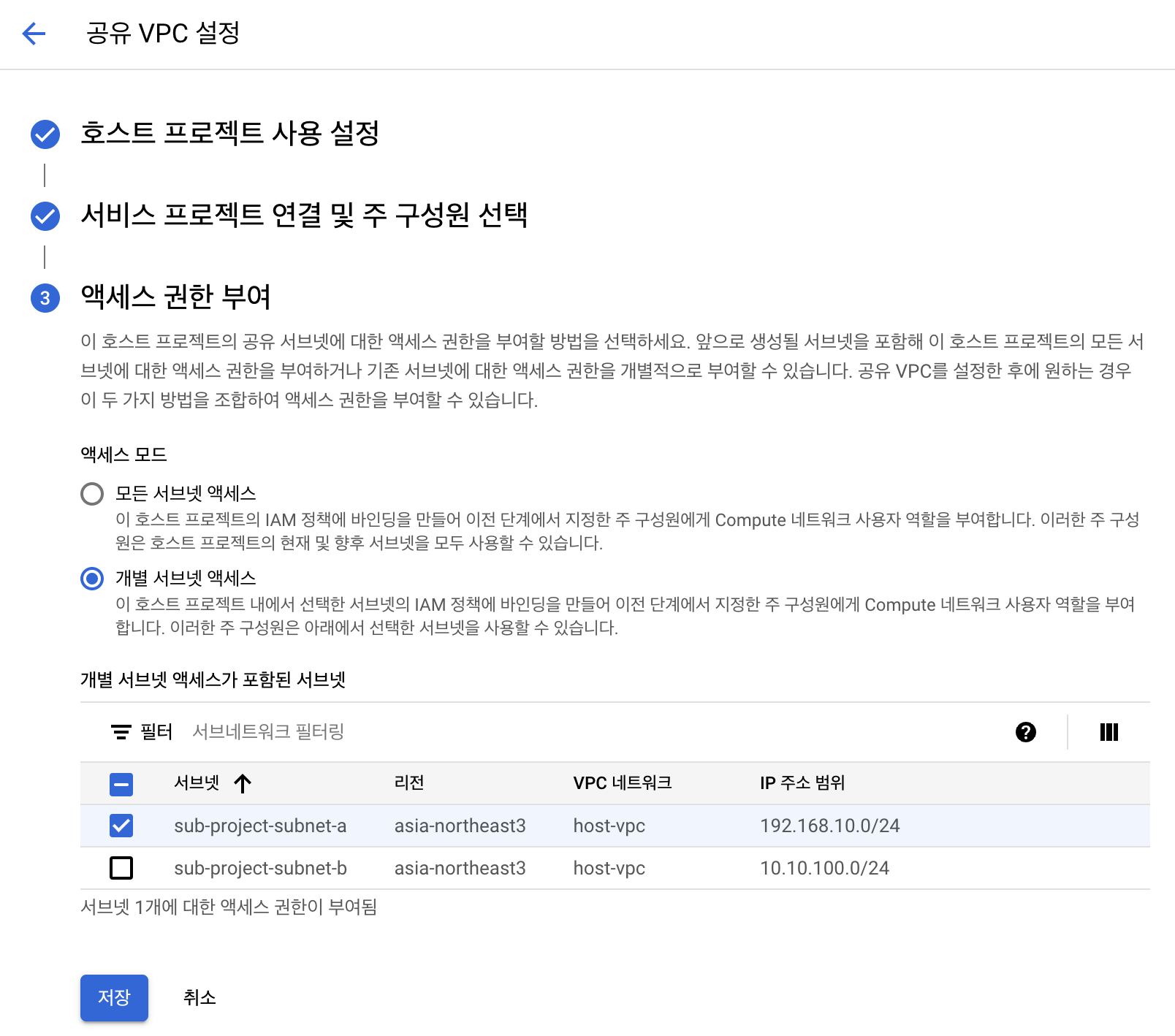

서비스 프로젝트와 연결이 된 후에는 서브넷에 대한 엑세스 권한을 부여합니다.

만약 해당 서비스 프로젝트가 모든 서브넷에 액세스 해도 괜찮다면 모든 서브넷 액세스로 선택합니다.

이제 저장을 하게되면, 공유VPC가 설정되게 됩니다.

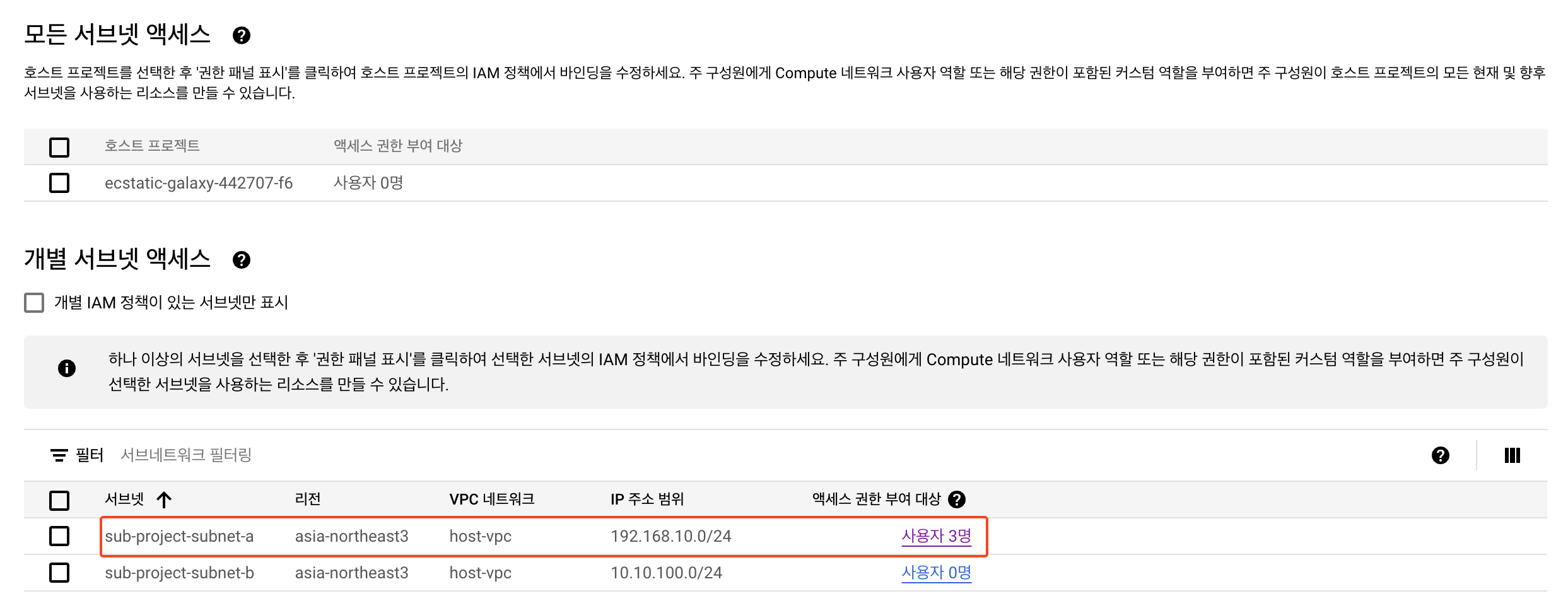

공유 VPC화면을 보면, 모든 서브넷 액세스 부분에는 권한 부여 대상이 “0명”으로 전체 액세스가 불가함을 보여주고 있습니다.

권한이 필요한 “sub-project-subnet-a” 에만 사용자가 3명으로 되어있습니다.

권한에 대해 세부정보를 선택하면

서비스 계정들과, Service Project - A 프로젝트의 Onwer가 Compute 네트워크 사용자에 포함되어 있습니다.

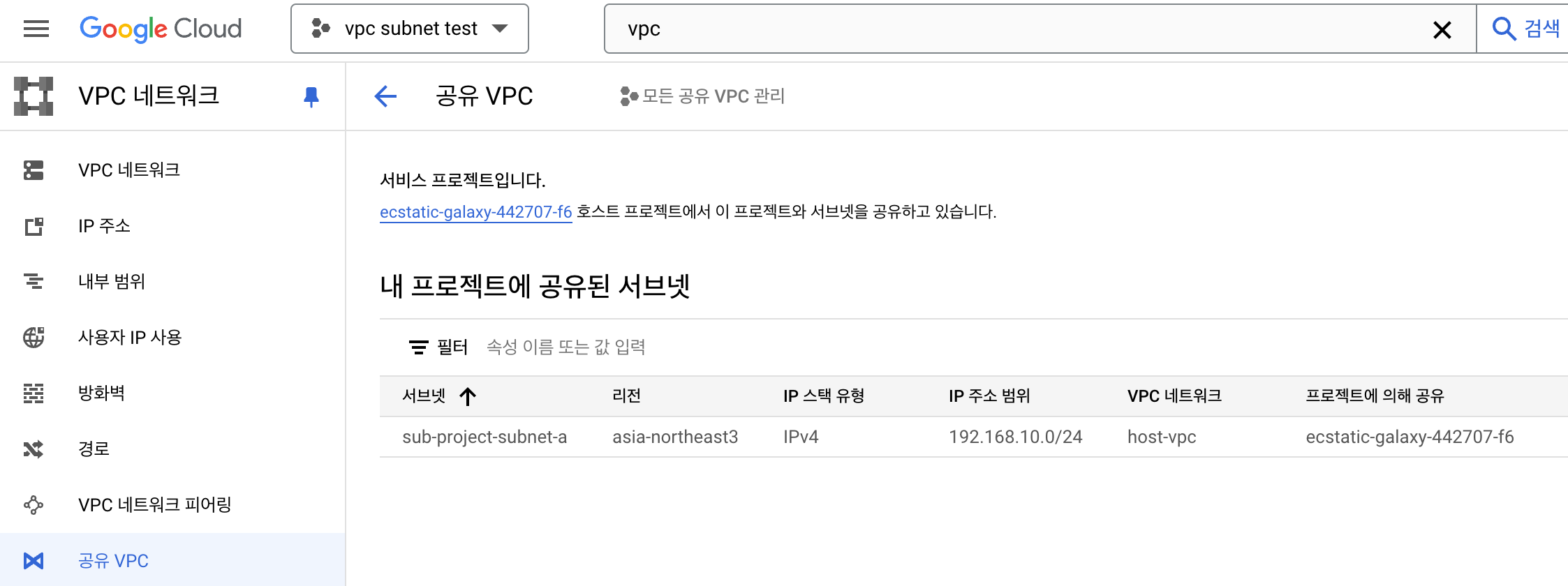

이제 Service Project - A 관리자로 전환하여 접속했습니다.

VPC네트워크 > 공유 VPC나, VPC네트워크 > 내 프로젝트에 공유된 서브넷 메뉴로 접근하면

아래와 같이 “sub-project-subnet-a” 서브넷만 보이는 것을 확인할 수 있습니다.

이제 VM 생성시 네트워크 인터페이스까지 확인해보면

공유VPC에서 “sub-project-subnet-a” 서브넷만 보이고 사용가능함을 확인할 수 있습니다.

'Cloud > GCP' 카테고리의 다른 글

| GCP Web console 접근을 위한 X-windows 구성 (0) | 2025.01.09 |

|---|---|

| [GCP] Bigquery DB Tool접속을 위한 SA Key 설정 방안 (0) | 2024.12.09 |

| GCP에서 SSH 포트 변경시 다양한 방안 (0) | 2024.12.05 |

| [GCP] Mobile Device Alerting 설정 (0) | 2024.11.25 |

| [Security] 서비스 경계 브리지를 사용한 GCP 리소스간 연결방법 (2) | 2024.11.19 |

| GCP의 Free Tier로 3-Tire 구축 테스트 내용정리 (0) | 2024.10.16 |

| [GCP/OS] GCP compute engine SSH key 발급 및 접속 (0) | 2024.08.21 |